Dans l’article précédent de cette série nous avons vu comment faire pour sécuriser d’avantage notre connexion à Internet à la maison. Par les temps qui courent il est également sage de se pencher sur un sujet que trop souvent on l’interprète mal : la sécurisation des systèmes informatiques que nous utilisons au quotidien. Trop souvent les gens s’imaginent qu’avoir un antivirus installé sur leur ordinateur ça sécurise leur système. Ou encore croire les pubs qui passent à la télé et penser qu’en utilisant un smartphone Apple ou Samsung votre appareil est sécurisée et votre vie privée protégée. Bien au contraire!

Avant d’aller plus loin il faut expliquer deux notions biens distinctes qu’il faut comprendre quand on parle de la sécurité informatique, ou de la cybersécurité :

- ennemi : personnes ou institutions de quelle vous souhaitez vous protéger, dans ce cas concret ce sera la surveillance de masse du gouvernement et des géants du web.

- biens personnels : ce que vous souhaitez protéger comme : courriels, fichiers, photos, vidéos, comptes bancaires, comptes en ligne (Linkedin, Facebook, etc.), historique de navigation, mots de passe, etc.

- intimité, ou respect de la vie privée : garder la confidentialité ou le secret de vos biens personnelles et ne pas les rendre publiques

- ex: vous este en intimité dans votre maison car personne ne sait ce que vous faites dans votre maison, chez vous vous êtes en intimité mais pas anonyme car tout le monde sait que vous habitez là.

- anonymat : effectuer vos activités publiques sans divulguer votre identité, séparer vos actions de votre identité

- ex: des individus masqués qui braquent une banque, on voit leurs actions mais nous ne savons pas qui sont.

- sécurité : l’ensemble des actions et moyens que nous mettons en place pour protéger nos biens personnels, dans le respect de la vie privée et garantir l’anonymat.

Nous allons voir ensemble le niveau de sécurité de trois grandes catégories : systèmes d’exploitation destinés aux ordinateurs, systèmes d’exploitation destinés aux terminaux mobiles (téléphones portables, tablettes) et systèmes d’accès (pare feux, routeurs) ainsi que leur degré d’intimité et d’anonymat.

Systèmes d’exploitation

Tails : est un système d’exploitation amnésique, il ne garde aucune trace de votre session précédente. Vous pouvez l’installer sur une clé USB et démarrer votre ordinateur dessous ou l’utiliser comme machine virtuelle. Il est open source et disponible gratuitement. C’est le système utilisé par Edward Snowden quand il a fait publique le projet PRISM de la surveillance de masse mis en place par la NSA aux États Unis.

- sécurité : OUI – la sécurité est donnée par le fait que l’OS ne garde aucune trace de ce que vous étiez en train de faire, même si vous arrachez la clés USB à la volée.

- intimité : NON – on ne peut pas parler d’intimité du moment que vous ne gardez aucune donnée une fois l’ordinateur redémarré car Tails n’est pas fait pour ça.

- anonymat : OUI – Tails fait passer tout son trafic par le réseau d’anonymisation Tor.

Qubes OS : est probablement le système d’exploitation grand publique le plus sécurisé au monde actuellement et recommandé par Edward Snowden. Il nécessite un ordinateur avec des capacités de virtualisation assez poussés, minimum 16 Gb de mémoire vive et un disque dur ultra rapide comme un SSD ou NVME. Il n’est pas simple à appréhender comme un Windows ou MacOS X, mais si vous avez compris le concept des domaines de sécurité alors il est fait pour vous.

- sécurité : OUI – la sécurité est l’objectif de ce système d’exploitation, il chiffre tout le disque dur à l’installation, il dispose des domaines de sécurité pour chaque type d’activité basés par la compartimentation intrinsèque des machines virtuelles.

- intimité : OUI – il y a un domaine personnel, ça veut dire la machine virtuelle pour vos données personnelles et vous pouvez autant de domaines personnelles que vous souhaitez, enfin, que votre ordinateur peut faire tourner en même temps sans consommer toutes les ressources processeur et mémoire.

- anonymat : OUI – il utilise une machine virtuelle Whonix pour anonymiser votre trafic sur Internet qui comme Tails il est basé sur Tor, mais vous pouvez vous créer votre propre machine virtuelle si vous utilisez un service VPN.

Linux : effectivement vous pouvez aussi utiliser une distribution Linux qui chiffre entièrement le disque dur à l’installation et utiliser Whonix ou Tor pour anonymiser votre trafic Internet. Toutes les distributions ne sont pas faciles à installer, facile à utiliser (surtout quand vous venez du monde Windows ou MacOS X) et vous permettre de chiffrer votre disque dur lors de l’installation, mais voici mes trois suggestions qui correspond à ces critères :

- Linux Mint : est basé sur Ubuntu (une des distributions les plus populaires), mais avec un aspect graphique plus familier aux utilisateurs Windows et qui ajoute un set des outils propres en plus de Ubuntu pour faire un système complet. Linux Mint a été long temps recommandé comme le Linux pour les débutants, mais méfiez vous, il s’agit bien d’un système Linux très stable et complexe qui convient aux utilisateurs les plus exigeants.

- PureOS : il est basé sur Debian et approuvé par Free Software Foundation pour ses fonctionnalité de sécurité et de respect de la vie privée. L’interface graphique sera peut être plus familière pour les utilisateurs de MacOS X, même si celle de elematary OS correspond encore mieux, car elle est calquée sur celle de MacOS X, mais je ne peux pas le recommander car il n’est pas gratuit.

- OpenSUSE Tumbleweed : c’est le Rolls-Royce des distributions « rolling release » (vous l’installez une fois et vous faites des mises à jour au fil de l’eau sans avoir besoin de faire une mise à niveau ver la prochaine version majeure de la distribution, similaire au nouveau mode de mise à jour continuel de Windows 10). Pour en avoir testé d’autres comme Manjaro, Arch, Solus, Gentoo la OpenSUSE Tombleweed est la seule super stable et qui peut être utilisée en production par un débutant. Si à l’installation vous choisissez l’environnement graphique KDE Plasma (l’environnement par défaut de cette distribution) vous allez avoir une interface graphique très familière pour les utilisateurs Windows, et si vous choisisses Gnome vous allez très facilement la personnaliser pour ressembler à l’interface de MacOS X (chose aussi réalisable avec KDE, des tutos se trouvent sur Internet). OpenSUSE Tumbleweed est ma distribution Linux au quotidien.

Systèmes mobiles

Quant aux alternatives pour les téléphones portables il n’a pas beaucoup de choix, seulement deux grandes catégories :

- des systèmes open source pour les téléphones potables existantes

- des appareils pour installer des alternatives open source

1/ les projets des systèmes mobiles open source les plus actifs :

- Tizen : un système sans trop de succès, basé sur Linux et supporté par la Linux Foundation

- UBports : la continuation par la communauté du projet Ubuntu Tuch.

- Plasma Mobile : le port de KDE Plasma sur mobile avec des applications basées sur le framework Qt.

- LineageOS : c’est une distribution Android mais orientée plus sur la sécurité.

- /e/ : ou eelo est un projet lancé par Gaël Duval (créateur de la distribution Linux française Mandrake) basé sur LineageOS pour offrir un Android dépourvu des services Google proposant à la place des équivalents open source respectant l’anonymat et la vie privée. A présent c’est le projet le plus abouti et celui que je recommande personnellement.

2/ les appareils pour installer les systèmes mobiles open source :

- Pine Phone : est un smartphone à base de SOC ARM sur lequel vous pouvez installer pratiquement toutes les projets Linux Phone comme mentionnés plus haut.

- Librem 5 : un smartphone à base de SOC ARM qui vient installé avec PureOS pour fournir un smartphone open source sécurisé dans le respect de la vie privée. En contrepartie le prix est conséquent et il y a minimum 6 mois d’attente entre la commande et la livraison.

- Fairphone : un smartphone modulaire, facilement réparable conçu pour soutenir le commerce équitable pour tous les intervenants sur la chaîne de production, mais il vient installé avec Android et charge à vous d’installer un autre système mobile

- /e/ : je rappelle à nouveau eelo qui fonctionne sur presque une centaine de smartphones existants, mais si vous ne voulez pas vous compliquer la vie avec une installation manuelle vous pouvez aussi en acheter un smartphone reconditionné déjà installé ici. Je publierais un prochain article sur l’installation et l’utilisation au quotidien sur mon Xiaomi Redmi Note 4.

Systèmes d’accès

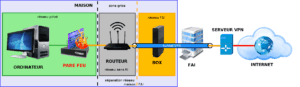

Dans l’article précédent de cette série j’ai décrit en grandes lignes les éléments qui composent la chaîne d’accès à Internet pour une installation personnelle à la maison, je ne reviens pas dessous, mais en plus des routeurs et des pare feux open source nous pouvons ajouter à l’arsenal des passerelles d’accès à Internet visant à anonymiser votre trafic comme les VPN.

Un VPN (Virtual Private Networking) est un réseau privé virtuel, en d’autres mots il va créer un tunnel chiffré sécurisé entre votre ordinateur, votre pare feu ou votre routeur (en fonction de l’endroit ou vous souhaitez utiliser le client VPN) et le serveur sortant vers Internet du fournisseur de VPN. Cette méthode permettra de rendre tout votre trafic invisible pour votre FAI. Ce sera le serveur sortant du fournisseur de VPN qui enverra votre trafic vers les sites Internet que vous utilisez. De même façon, les sites Internet que vous utilisez vont envoyer le trafic de retour au serveur sortant du fournisseur VPN et c’est ce dernier qui enverra le trafic vers vous à travers le tunnel VPN. Ainsi les sites Internet ne seront pas que le trafic vient de vous, mais du serveur sortant du fournisseur VPN comme dans le schéma ci-dessous:

Un de ces VPNs gratuits et open source est Tor. Comme décrit plus haut, vous pouvez utiliser le navigateur Tor directement sur votre ordinateur, utiliser une machine virtuelle de type Whonix pour faire passer tout le trafic de votre ordinateur dessous, ou encore le configurer au niveau du routeur pour anonymiser tout votre trafic Internet de la maison. Tout ceci semble beau, mais le trafic à travers Tor est assez lent et beaucoup des sites Internet bloquent ce trafic. Néanmoins Tor reste la seule solution pour les activistes dans les régimes totalitaires. Vous pouvez soutenir les nœuds de sortie Tor faisant des dons à l’association Nos Oignons !

Une autre alternative ce sont les VPNs tiers, rapides, tolérés par la majorité des sites Internet, mais en contrepartie sont payants. Pour en savoir lequel choisir je vous invite à consulter cet article qui recense le top de 10 meilleurs VPNs.

Si vous avez fait l’effort pour mettre tour ça en place, mais une fois le navigateur ouvert vous faites des recherches sur Google ou vous vous authentifiez sur Facebook, Gmail, Outlook, iCloud, alors tout cet effort ne vous a servi à rien. Comment garder son anonymat en continuant d’utiliser ces services fera l’objet d’un prochain article.

Bonne sécurité à tous!